-

VPN OpenVPN de site-à-site avec le Cudy R700 (VPN NATé)

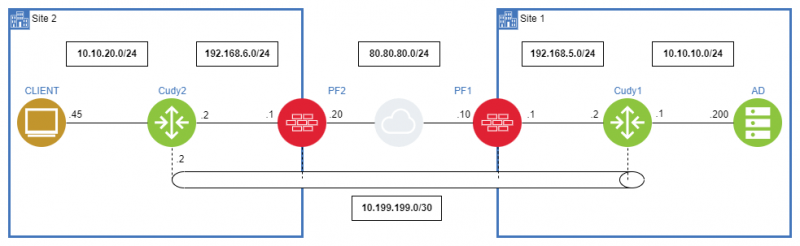

Nous allons réaliser un VPN OpenVPN de site-à-site en configurant des Cudy R700, placés derrière des pare-feux (PF1 et PF2).

(La représentation du tunnel est volontairement déportée sur le dessin, pour ne pas alourdir. Néanmoins le tunnel passe bien par les 2 PF !)

Nous simulerons un réseau publique (80.80.80.0/24) pour internet.L'objectif est de pouvoir ajouter le PC CLIENT du Site 2 à l'Active Directory du serveur AD se trouvant sur le Site 1 (un challenge comme un autre !).

Le tunnel VPN devra donc permettre aux machines des réseaux locaux des 2 sites de se contacter mutuellement.Nous allons donc configurer un serveur OpenVPN sur le Cudy1 (situé sur le Site 1), et le Cudy2 (situé sur le Site 2) jouera le rôle du client VPN, qui se connecte au serveur pour créer le tunnel.

Pour rester simple, toutes les machines du Site 2 devront pouvoir communiquer avec les machines du Site 1.Etant donné que les passerelles VPN (cudy) sont placées derrière des pare-feux (PF2 et PF1), nous devrons obligatoirement DNATer le port UDP 1194 sur le pare-feu PF1, autrement, lorsque le client VPN (Cudy2) tentera de se connecter au serveur VPN (Cudy1), il ne pourra pas pas l'atteindre.

Nous n'allons pas nous attarder ici sur le DNAT (redirection de port)

L'objectif étant que lorsque le client VPN contacte l'adresse IP publique du PF1 sur le port 1194 (80.80.80.10:1194), le trafic soit redirigé vers l'IP du Cudy1, sur le même port 1194 (192.168.5.2:1194).

80.80.80.10:1194 -> 192.168.5.2:1194Plusieurs articles montrent comment réaliser un DNAT sur PFsense, OPNsense, DynFi, Wingate etc...

Vous devrez mettre en place ce DNAT seul.Passons à la configuration des Cudy, à proprement parler.

Configurer un cudy de base :

Tout d'abord, pour configurer un Cudy de base, il faut que le PC client connecté (AD ou CLIENT ici) se mette sur le même réseau que le Cudy : 192.168.10.1/24.

Donc, il faudra configurer l'AD (ou une autre machine sur le Site 1) avec l'IP 192.168.10.2/24 (par exemple) et réciproquement sur le Site 2.

Ensuite, ouvrir un navigateur web, et taper http://192.168.10.1

Le mot de passe de base est "admin" pour s'identifier.Je ne vais pas détailler la façon de configurer les adressages IP des Cudy, l'ergonomie est tellement bonne que tout se fait en moins de 2 minutes !

Donc, avant de continuer, l'adressage réseau de tous les équipements doit être correctement effectué, conformément au schéma.

La passerelle indiquée sur la configuration IP de l'AD et du CLIENT doit être l'adresse IP du cudy respectif.

Pour l'AD, la passerelle sera 10.10.10.1, pour le CLIENT : 10.10.20.1----------

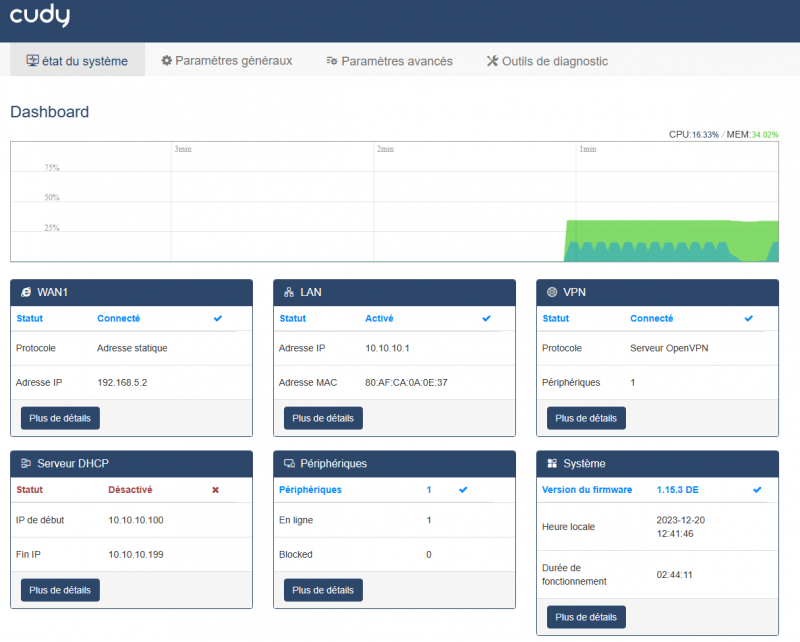

Voici le cudy1 (vous n'avez pas encore l'encart du VPN... c'est normal. La capture a été prise post-configuration) :

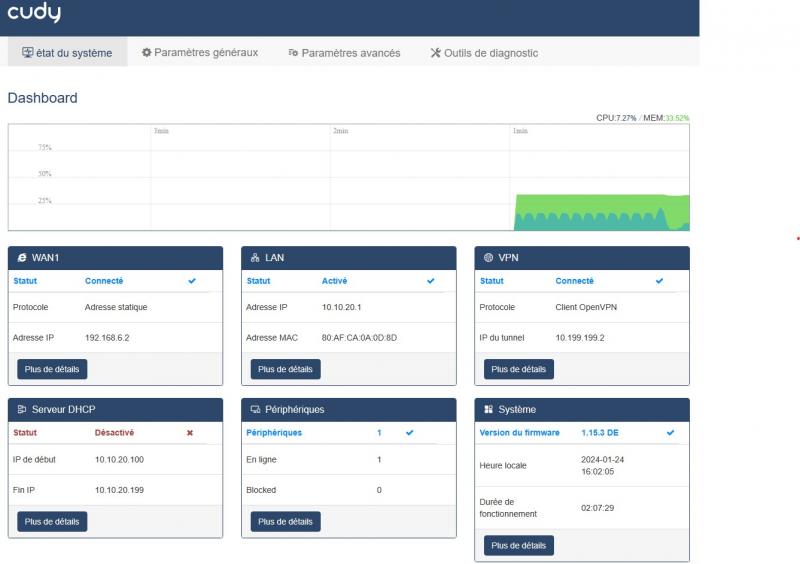

Voici le cudy2 :

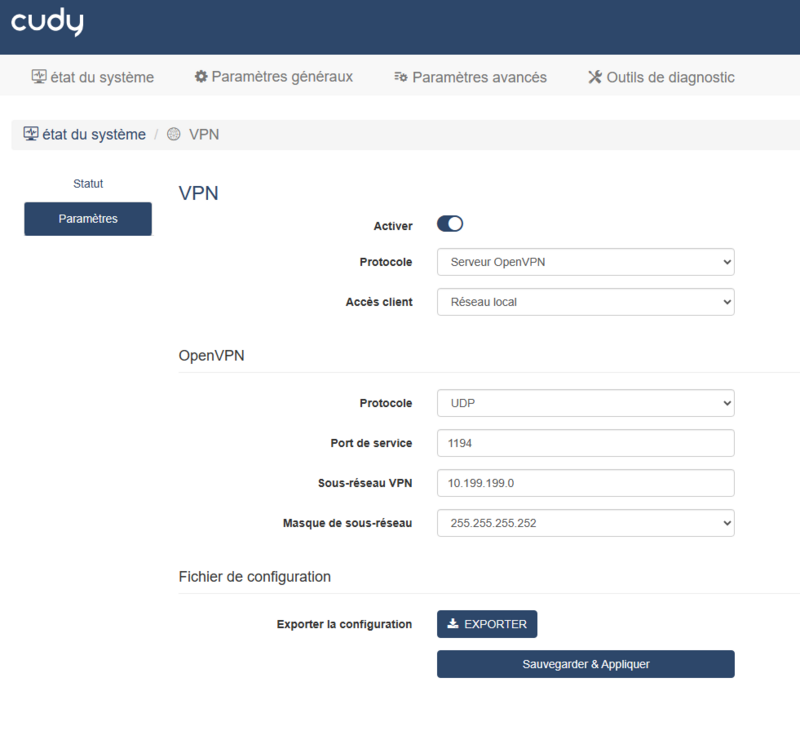

Passons à la configuration du serveur VPN (Cudy1) :

Dans "Paramètres généraux", cliquer sur VPN, puis Paramètres.

La configuration est enfantine, vraiment !

Cependant, il ne faut surtout pas oublier de créer un réseau virtuel pour le VPN.

Ici, il s'agira du réseau 10.199.199.0 (masque : 255.255.255.252)

Pourquoi ce masque ? Parce que nous n'allons connecter que 2 Cudy (le Cudy1 au Cudy2), il n'est donc pas nécessaire d'avoir plus de 2 IP sur ce réseau. Le serveur prendra automatiquement la première (10.199.199.1) et le client la seconde (10.199.199.2).Une fois la configuration faîte, il faut exporter le fichier de configuration.

Ce fichier devra être importé (clef USB, mail etc..) sur le Cudy2 pour générer plus rapidement la configuration VPN.

Mais avant de l'importer sur le Cudy2, nous allons devoir effectuer une modification (à cause du NAT).Une fois la configuration exportée, veuillez ouvrir le fichier "client.ovpn" exporté avec le Bloc-Note et procéder à la modification d'adresse IP de destination (remote ...).

Le Cudy1 a naturellement placé sa propre adresse IP WAN sur la ligne "remote ..." suivi du port UDP 1194.

Sauf que cette IP ne pourra pas être contactée directement par le Cudy2 puisque le Cudy1 se trouve derrière PF1, dans un réseau NATé.

Nous allons donc indiquer l'adresse IP publique du pare-feu PF1 (qui effectuera lui-même la redirection de port) : 80.80.80.10.client dev tun proto udp remote 80.80.80.10 1194 data-ciphers AES-256-GCM data-ciphers-fallback AES-128-CBC compress lz4 nobind auth-nocache persist-key persist-tun user nobody keepalive 10 120 verb 3 <ca> -----BEGIN CERTIFICATE-----

# [...] les certificats s'enchaînent.. ne rien toucher.Envoyer ensuite ce fichier "client.ovpn" sur la machine du Site 2 qui accède au Cudy2.

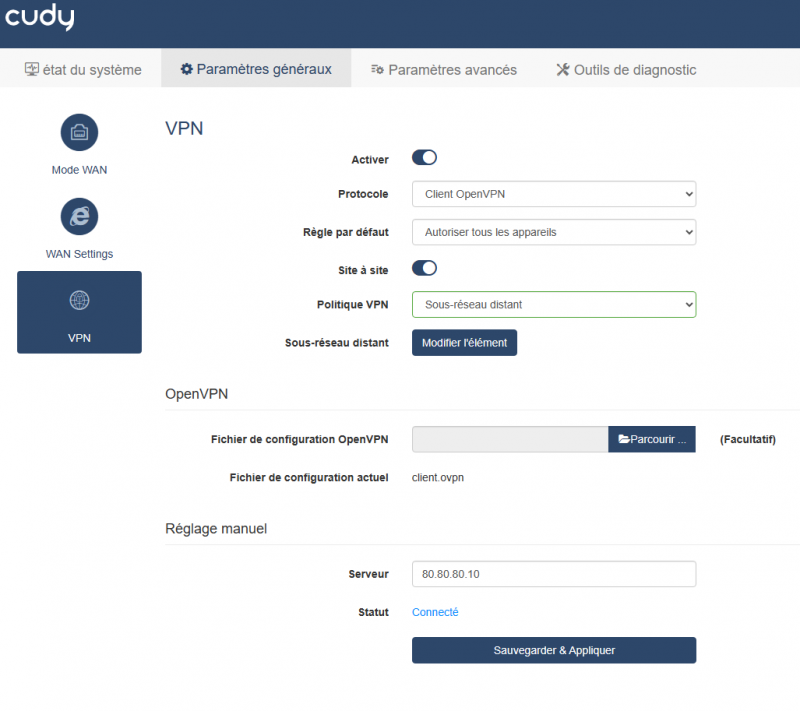

Configurer le client VPN (cudy2)

Lorsque vous importez le fichier de configuration VPN, l'adresse du Serveur 80.80.80.10 s'affiche automatiquement dans les réglages manuel.

Si vous avez besoin d'appliquer des règles de pare-feu pour la connexion de site-à-site, cela se fait dans "Règle par défaut" ainsi que dans "Sous-réseau distant".Lorsque la connexion s'initie, le statut Connecté s'affiche en bas. Sur la page d'état du système, vous verrez l'adresse IP de la passerelle pour le tunnel VPN.

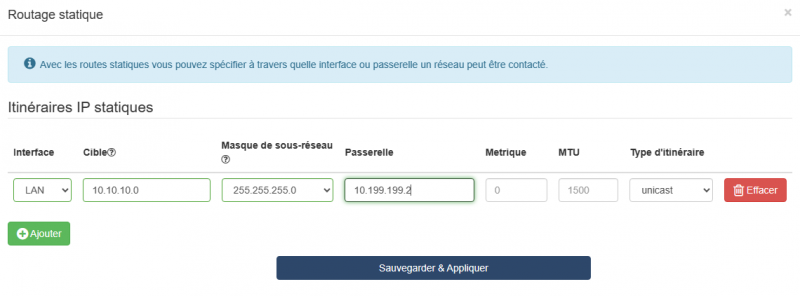

La configuration n'est pas tout à fait terminée. Il manque un critère important : le routage !

Il faut créer une route statique sur le Cudy2 afin de permettre au trafic en direction du réseau du Site 1 de passer par le tunnel VPN.

Aller dans Paramètres avancés, Routage :

(pour joindre le réseau 10.10.10.0 (qui habrite le serveur AD), il faut passer par la passerelle du VPN 10.199.199.2).Grâce à cette règle, le poste CLIENT peut donc contacter l'AD sans avoir besoin d'ajouter une règle à sa table de routage.

Etant donné que la passerelle du CLIENT est l'IP LAN du Cudy2, ce dernier routera alors automatiquement les paquets dirigés vers le réseau local du Site 1 grâce à notre règle de routage ajoutée.En cas de connexion client-to-site, n'oubliez pas de configurer votre interface "Local Area Connection" en attribuant l'IP du serveur Active Directory distant en tant que DNS. Autrement vous ne pourrez pas accéder aux partages via la VPN.

Tags : VPN, cudy, routage, site-à-site, openvpn, serveur, client, pare-feu, NAT, DNAT, redirection, port

Tags : VPN, cudy, routage, site-à-site, openvpn, serveur, client, pare-feu, NAT, DNAT, redirection, port